Le premier trimestre de l’année 2026 marque un tournant critique dans l’évolution des cyber-menaces ciblant les couches basses de l’infrastructure informatique. Les rapports récents, notamment ceux analysant les activités des groupes INC Ransom et Everest Group, révèlent une mutation profonde : les attaquants ne se contentent plus de cibler l’utilisateur final, ils visent désormais l’intégrité structurelle des datacenters, des environnements de virtualisation et des systèmes de stockage distribués.

Pour les architectes infrastructure et les RSSI, le constat est sans appel : la surface d’attaque s’est déplacée des terminaux vers les piliers de la continuité d’activité (BCP). Cette analyse technique décortique les méthodes d’exfiltration, les vecteurs de compromission Linux et les impératifs de durcissement pour 2026.

1. Analyse Technique : La Double Extorsion au Cœur de l’Infrastructure

L’activité cybernétique de février 2026 est dominée par deux acteurs aux méthodologies distinctes mais complémentaires dans leur nuisance : INC Ransom et Everest Group.

INC Ransom : Le Sniper des Flux Logistiques

Le cas de AOT Japan Ltd. est emblématique. En ciblant ce prestataire logistique d’envergure internationale, INC Ransom ne cherche pas seulement à paralyser une entreprise, mais à créer une onde de choc dans la « Supply Chain ». Techniquement, INC Ransom utilise des techniques avancées de mouvement latéral. Une fois le périmètre franchi — souvent via des vulnérabilités non corrigées sur des passerelles VPN — le groupe déploie des outils de reconnaissance pour mapper les partages réseau (SMB/NFS) et identifier les serveurs de fichiers critiques.

L’attaque sur AOT Japan montre que le groupe a réussi à contourner les mécanismes de détection EDR traditionnels en utilisant des outils de « Living off the Land » (LotL), détournant des utilitaires d’administration système légitimes pour exfiltrer les données avant même que le processus de chiffrement ne soit déclenché.

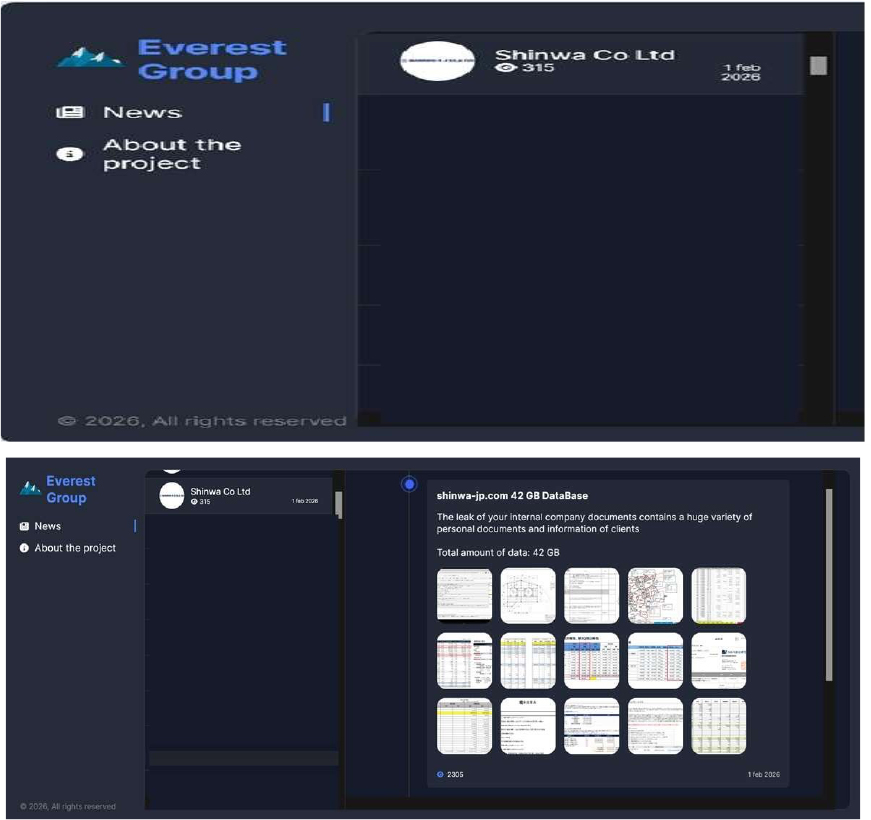

Everest Group : Les Maîtres de l’Exfiltration de Données Massives

À l’opposé du spectre, Everest Group adopte une posture de courtier de données de haut vol. L’attaque contre Shinwa Co Ltd s’est soldée par l’exfiltration de 42 Go de bases de données. Ce chiffre n’est pas seulement une statistique ; pour une infrastructure IT, cela représente souvent l’intégralité des schémas SQL, des dossiers RH et de la propriété intellectuelle stockée sur des baies de stockage SAN/NAS.

Everest Group excelle dans l’identification des « Shadow Data » : ces volumes de données oubliés, souvent des backups non chiffrés ou des environnements de staging mal sécurisés, qui deviennent une mine d’or pour l’extorsion sans même nécessiter le blocage des systèmes de production.

2. Statistiques et Vecteurs : Pourquoi l’Infrastructure Linux est en Péril

L’analyse des données de télémétrie de ce début d’année 2026 permet de dresser un portrait-robot de la cible idéale.

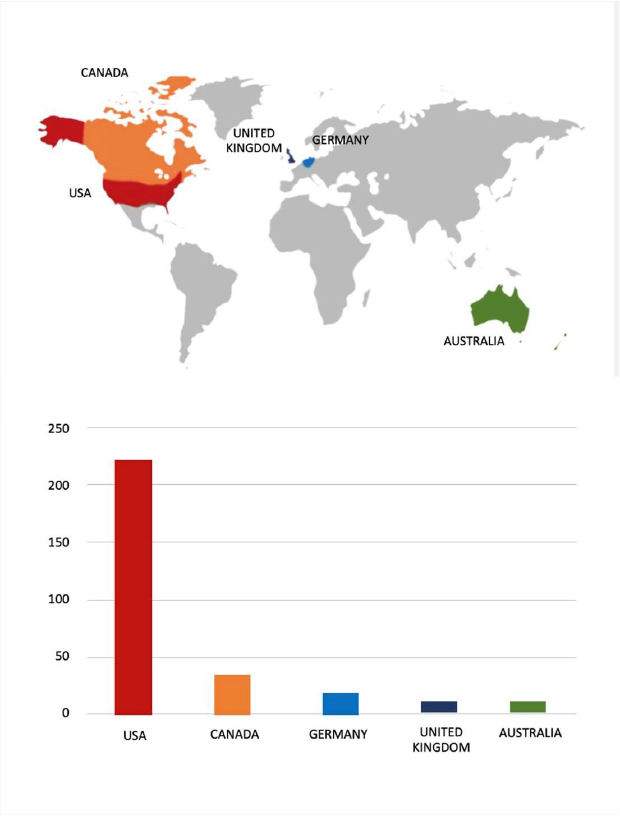

Géographie et Secteurs : Une Cible Occidentale et Industrielle

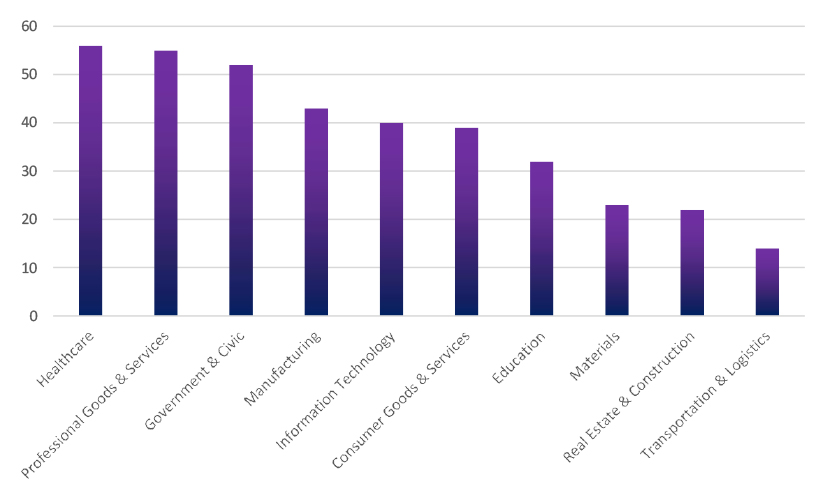

Les États-Unis demeurent la cible principale, suivis de près par le Canada et l’Europe (Allemagne, Royaume-Uni). Cette concentration s’explique par la maturité des infrastructures et, paradoxalement, par la complexité de leur gestion qui laisse des failles ouvertes.

Le secteur de la Santé (Healthcare) arrive en tête, talonné par les services professionnels et les administrations publiques. Pour un architecte VDI, cela signifie que les environnements multi-tenants et les accès distants critiques sont les vecteurs les plus exploités.

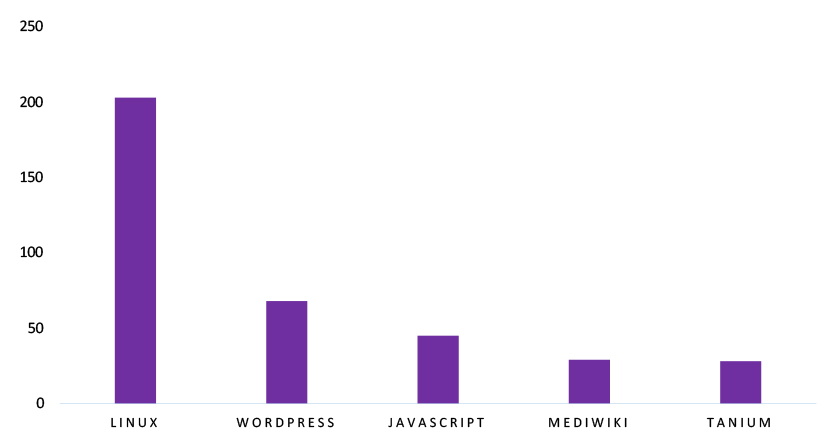

Linux : Le Nouveau Champ de Bataille

C’est sans doute l’enseignement le plus crucial pour les ingénieurs systèmes : Linux est désormais la technologie la plus ciblée. L’hégémonie de Linux dans le Cloud, les conteneurs (Kubernetes) et les appliances de sécurité en fait la cible de choix pour une paralysie totale.

La compromission d’un noyau Linux permet non seulement le vol de données, mais aussi l’installation de « rootkits » persistants au niveau de l’hyperviseur, rendant l’attaquant virtuellement invisible pour les outils de sécurité opérant au niveau de la machine virtuelle (VM).

3. Le Marché des Accès Initiaux : L’Infrastructure à Prix Cassé

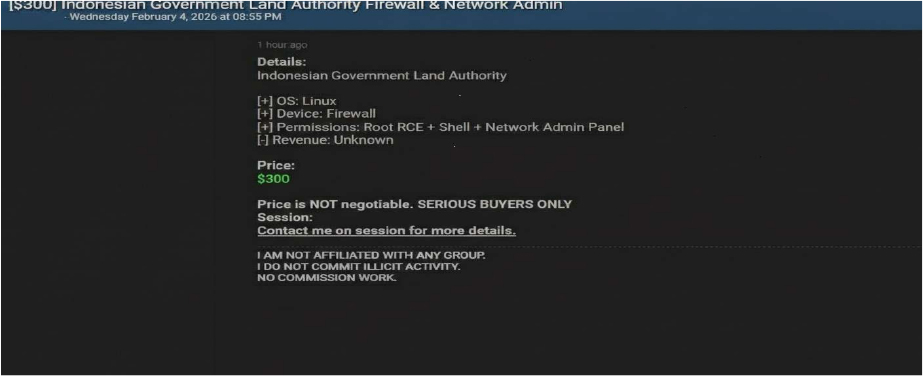

L’un des aspects les plus sombres du rapport de février 2026 est la marchandisation des accès aux infrastructures critiques. Les « Initial Access Brokers » (IAB) vendent désormais des accès « Root » à des prix dérisoires, facilitant le travail des groupes de ransomware.

Un exemple frappant est la mise en vente d’un accès administrateur au pare-feu et au réseau de l’Autorité Foncière du Gouvernement Indonésien pour seulement 300 $.

Pour un administrateur réseau, cette annonce signifie qu’une faille de type RCE (Remote Code Execution) sur un firewall Linux n’a pas été patchée, permettant à n’importe quel acheteur de prendre le contrôle total du routage, du VPN et de l’inspection des flux de toute une administration. C’est la porte ouverte à l’espionnage d’État ou à une attaque par ransomware à grande échelle.

4. Études de Cas : Fuites de Données et Impact sur le Stockage

Les brèches de Leora Infotech et EgyptAir illustrent la diversité des données exfiltrées et la vulnérabilité des serveurs d’applications Web.

Leora Infotech : Compromission des Services IT

Chez Leora Infotech, ce sont 35 000 enregistrements qui ont été compromis. Ici, le vecteur semble être une faille dans l’ERP ou le CRM, permettant de remonter jusqu’aux identifiants des employés et des clients.

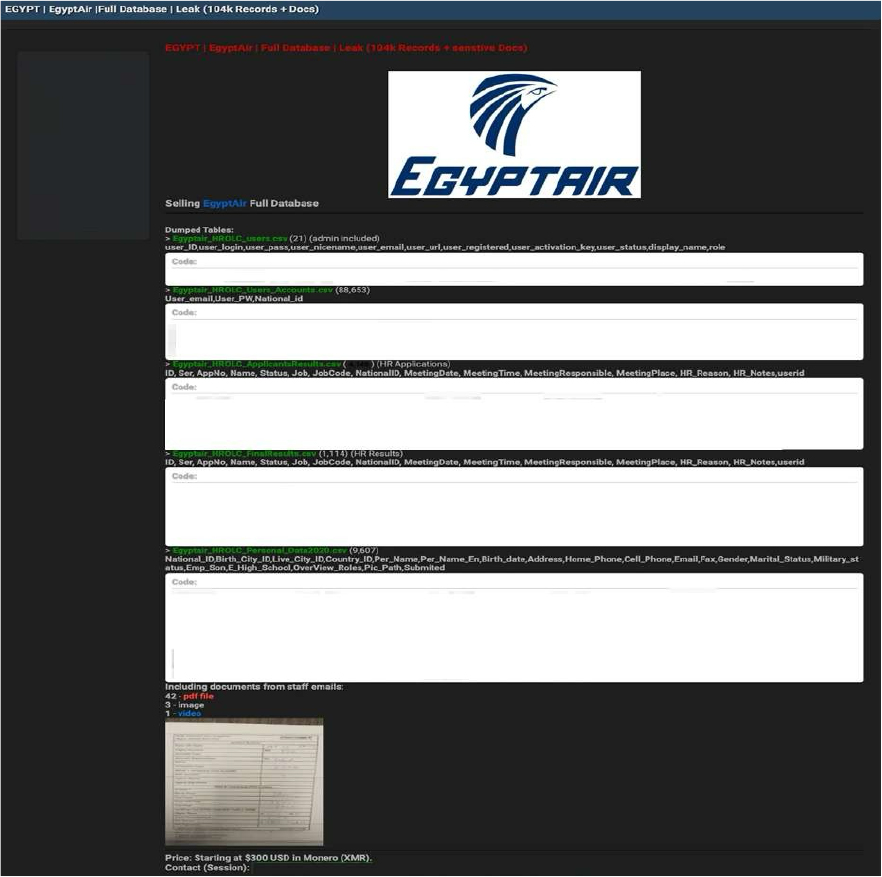

EgyptAir : L’Exfiltration Documentaire

Plus grave encore, la fuite chez EgyptAir ne concerne pas que des lignes de texte dans une base de données, mais des documents sensibles issus des emails du personnel (PDF, images, vidéos). Pour une infrastructure de stockage, cela signifie que l’attaquant a eu un accès en lecture sur les volumes où sont montés les serveurs de messagerie.

5. Recommandations : Durcir l’Infrastructure face à l’Inévitable

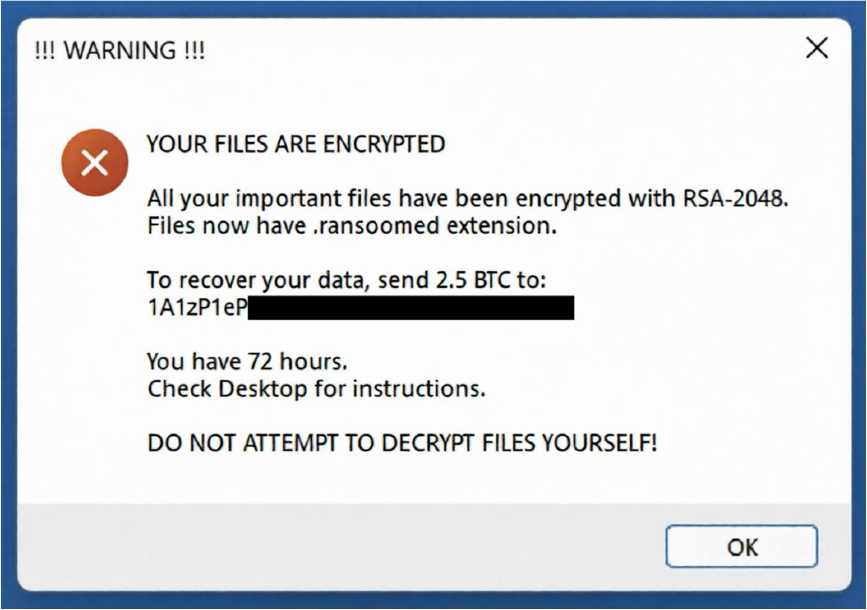

En 2026, la question n’est plus « si » mais « quand ». La stratégie doit passer d’une défense périmétrique à une résilience de l’infrastructure.

Durcissement du Stockage (Storage Hardening)

- Immuabilité des Données (WORM) : Il est impératif d’utiliser des technologies de verrouillage d’objet (S3 Object Lock) ou des snapshots immuables au niveau de la baie de stockage. Même avec un accès « Root », l’attaquant ne doit pas pouvoir supprimer les sauvegardes avant un délai prédéfini.

- Air-Gap Logique : Séparez physiquement ou logiquement les réseaux de gestion du stockage (Management Network) de la production.

Sécurisation des environnements Linux et Virtualisation

- Micro-segmentation ZTNA (Zero Trust Network Access) : Ne faites plus confiance au réseau interne. Chaque flux entre une VM applicative et une base de données doit être authentifié et chiffré.

- Patch Management Automatisé : Au vu de la vente d’accès RCE à 300 $, le délai de patch pour les équipements de bordure (Firewalls, VPN) doit tomber à moins de 12 heures.

Recommandations Techniques (CLI & Config)

Pour les administrateurs Linux, le durcissement SSH et l’audit des accès sont les premières lignes de défense :

# Vérifier les tentatives de connexion suspectes

lastb | head -n 20

# Durcir la configuration SSH (Désactiver Root et forcer les clés)

echo "PermitRootLogin no" >> /etc/ssh/sshd_config

echo "PasswordAuthentication no" >> /etc/ssh/sshd_config

systemctl restart sshd

# Surveiller l'intégrité des fichiers critiques

aide --checkConclusion : Vers une Infrastructure « Auto-cicatrisante »

Le rapport du 13 février 2026 nous rappelle que la cybersécurité n’est plus une couche logicielle additionnelle, mais le fondement même de l’architecture informatique. La prédominance des attaques sur Linux, la vente d’accès Root pour quelques centaines de dollars et la sophistication d’INC Ransom et Everest Group exigent une refonte de nos pratiques. La résilience passera par l’automatisation, l’immuabilité du stockage et une vigilance constante sur les vecteurs d’accès initiaux.

Source : https://www.cyfirma.com/news/weekly-intelligence-report-13-february-2026/